- 重新连接系统到网络中

- 加强边界安全和零信任访问规则

- 测试系统 , 包括安全控制的测试

- 监控异常行为活动

这一阶段的目标是 记录事件、通知机构领导、加固系统环境来预防类似事件的发生 。

1.6 协作阶段

不同机构的网络防御能力是不同的 , 因此 , 受影响的机构和CISA之间应该有不同程度的协作来增强网络安全事件响应 。

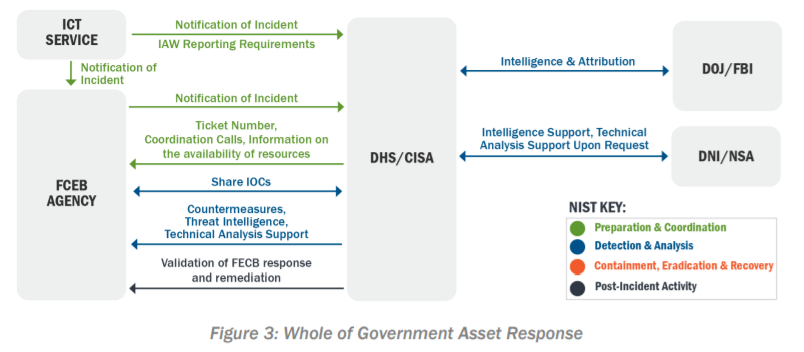

相关政府机构在安全事件监测、分析和响应过程中的角色和责任如下图所示:

文章图片

ICT服务提供商

- 向FCEB机构 报告 网络安全事件 , 并同时报告给CISA

- 收集和保留与所有其控制的信息系统的网络安全事件预防、检测、响应和调查相关的数据和信息 , 其中包括以FCEB机构名义运行的系统

- 与联邦网络安全机构或调查机构协作开展针对联邦信息系统安全事件的调查和响应工作

- 与CISA协作开展网络安全事件响应

- 必要时向OMB、OFCIO、国会等机构报告

- 必要时向执法机构报告网络安全事件

- 通知利益相关者采取必要措施

- 根据CISA要求提供网络和系统日志信息 , 包括ICT服务提供商的日志

- 在FCEB和子组织内开展应急响应 , 确保机构层面的SOC能够开展应急响应活动

美国网络安全和基础设施安全局 ( CISA )

- 信息系统安全事件响应活动的总负责机构

- 与产业和政府合作者协作来帮助组织理解和应对关键基础设施和网络安全威胁

- 中心化地收集和管理FCEB和ICT服务提供商的安全事件应急响应信息

- 与受影响的FCEB机构沟通以确定网络安全事件或漏洞的产生原因

- FCEB机构请求时 , 对受影响的机构提供分析、专家和其他技术帮助

- 对FCEB机构进行定向网络威胁和修复措施进行培训

- 应急响应完成后对FCEB机构的应急响应和修复结果进行评审和验证

美国联邦调查局 ( FBI )

- 开展执法调查、取证和修复活动以支持对攻击者开展制裁

- 向FCEB机构反馈响应过程中获得的情报和信息

- 共享情报

- 提供情报以支持网络安全事件和漏洞的响应

- 提供攻击的发起者信息

- 在请求时 , 提供技术支持

- 为NSS和其他系统提供威胁响应、资产(信息系统)响应和情报支持

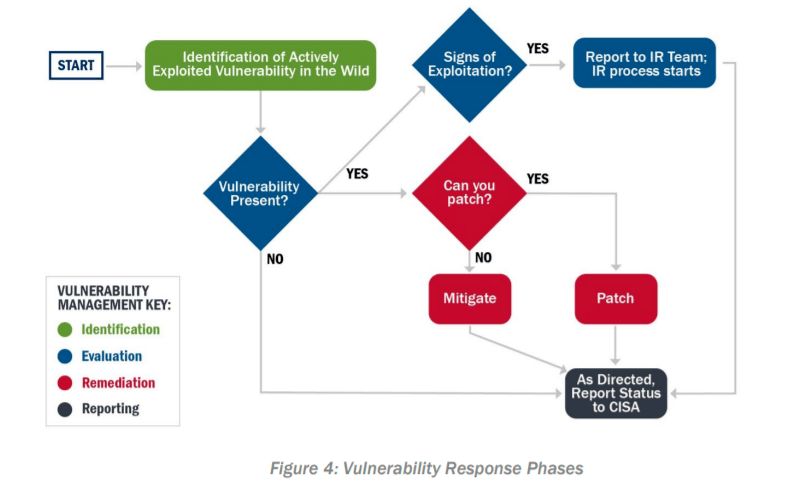

标准的漏洞管理程序包括 识别、分析、修复和报告漏洞4个阶段 。 下图描述了标准的漏洞管理程序:

文章图片

- CISA资源:CISA/US-CERT 国家网络威胁系统产品 , 包括每周的安全漏洞总结

- 外部威胁和漏洞流 , 比如 NIST国家漏洞数据库

- 内部SOC监控和事件响应

首先确定漏洞是否存在 , 然后使用SSVC等方法来评估底层的软件或硬件的重要性 。 现有的补丁和资产管理工具非常重要 , 可以用于大多数漏洞的自动化监测 。 对于以及被利用的漏洞 , 使用这些工具的快速响应过程 。 在评估阶段的最后 , 目标是理解环境中每个系统的状态 , 如:

特别声明:本站内容均来自网友提供或互联网,仅供参考,请勿用于商业和其他非法用途。如果侵犯了您的权益请与我们联系,我们将在24小时内删除。