它必须是多用途嵌入式设备 , 以尽可能多地支持收集到的恶意软件 , 而不是一组特定的恶意软件或设备;

它的 CPU 必须具备突出的架构 , 以避免缺乏对新型 IoT 恶意软件的支持;

它必须容易受到 EM 侧信道攻击 。

该研究最终选择 Raspberry Pi 2B 作为具有 900 MHz 四核 ARM Cortex-A7、1 GB 内存的目标设备 。

为了支持恶意软件数据集(包括 Mirai 和 Bashlite) , 该研究实现了中心恶意 C&C 服务器模型的合成环境 。 如下图 2 所示 , 在多种攻击场景下 , 采用 C&C 服务器随机向僵尸网络客户端下发不同的命令 。

文章图片

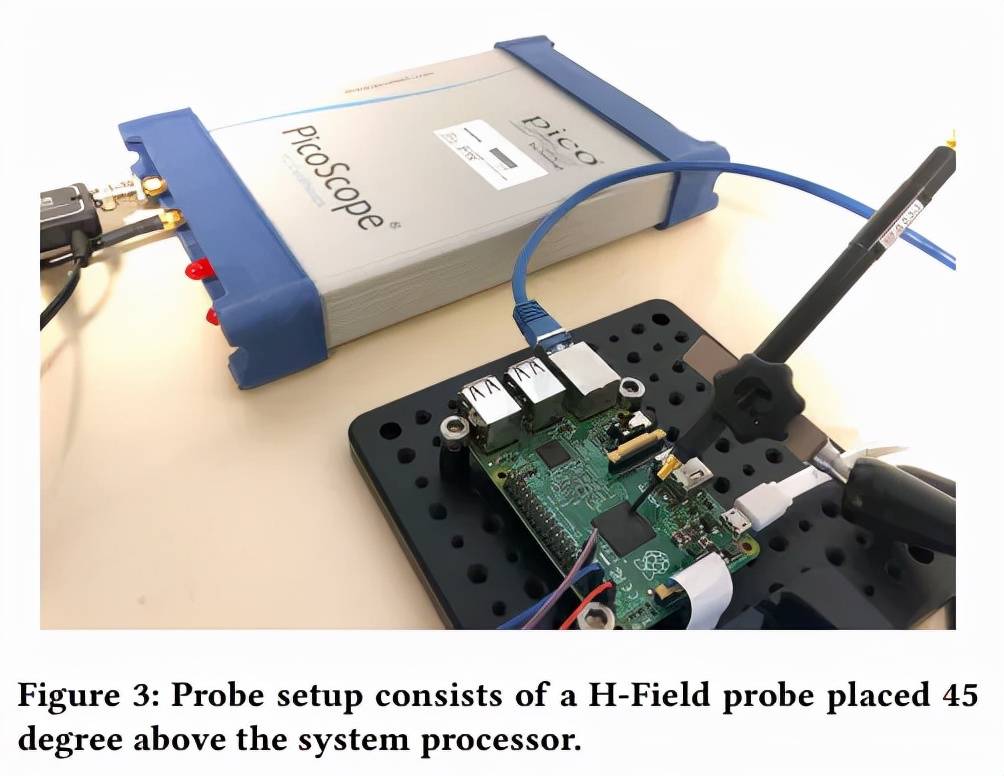

在电磁信号采集方面 , 该研究使用中低档测量设置在良性和恶意数据集的执行下监控树莓派 。 如下图 3 所示 , 它由连接到 H - 场探头(Langer RF-R 0.3-3)的 1GHz 带宽示波器(Picoscope 6407)组成 , 其中使用 Langer PA-303 +30dB 放大 EM 信号 。 为了捕捉恶意软件的长时间执行 , 以 2MHz 的采样率对信号进行采样 。

文章图片

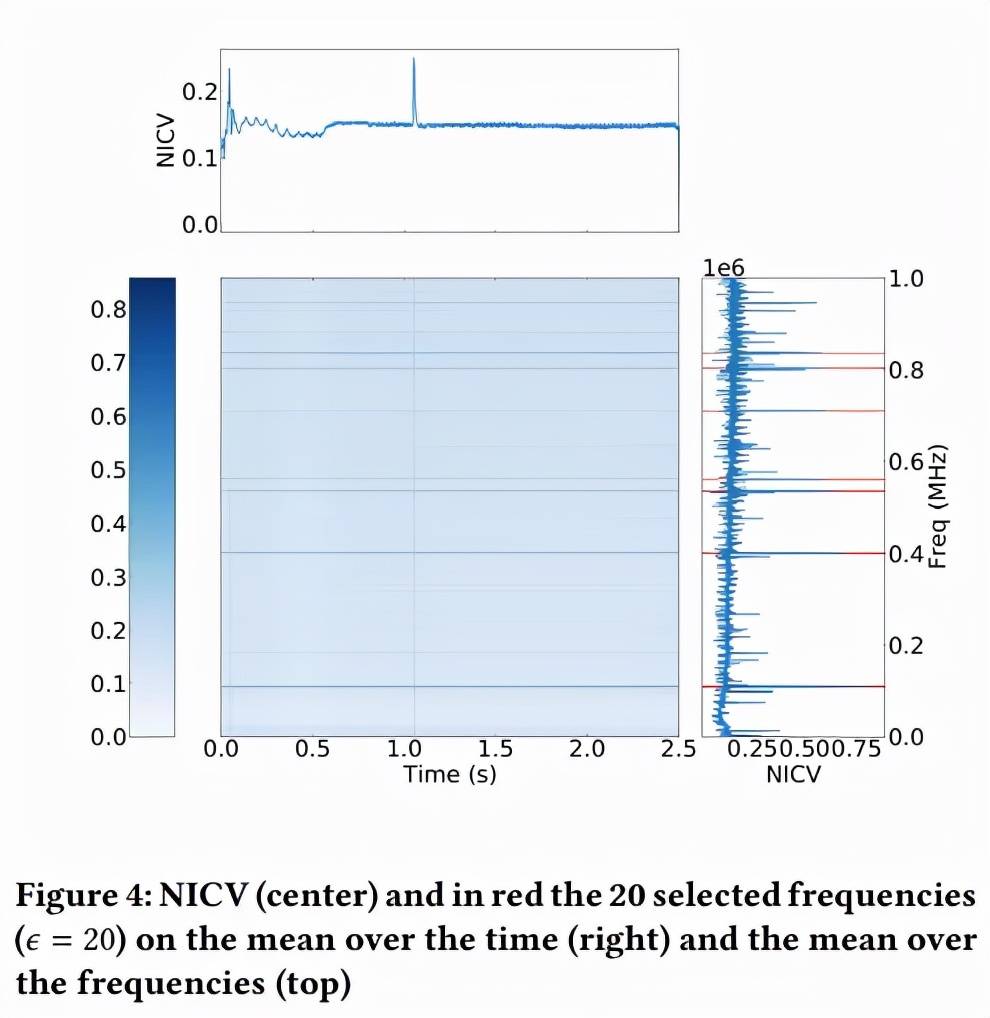

频谱图上 NICV 的特征选择过程如下图 4 所示 。

文章图片

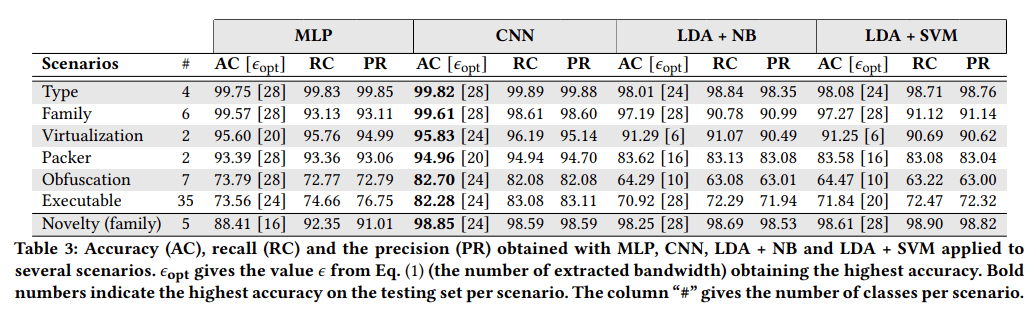

实验结果如表 3 所示 。 第一列为方案的名称 , 第二列陈述了网络的输出数量(类) , 其他列显示了最佳带宽数量的准确性和两个神经网络模型的准确率和召回率 , 以及测试数据集上的两个机器学习算法 。

文章图片

分类 。 研究者共使用了在 30 个恶意软件样本活动期间测量的痕迹 , 加上良性活动 (随机、视频、音乐、图片、相机活动) 的痕迹 , 为了规避偏见 , 这两种活动都是在随机用户环境中进行的 。

恶意软件二进制代码是五个族的变体: gonnacry、 keysniffer、 maK it、 mirai 和 bashlite , 包括七种不同的混淆技术 。

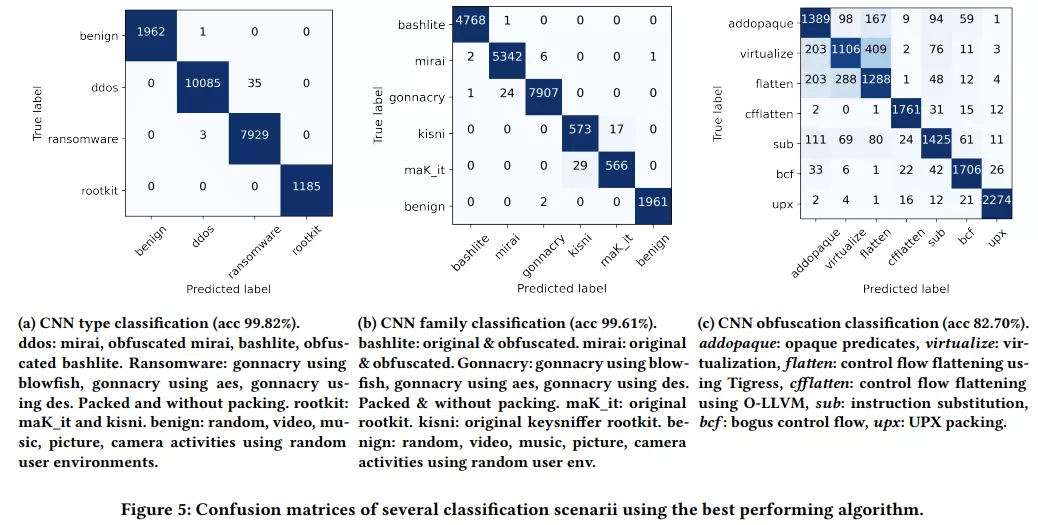

在这种情况下 , 研究者目标是在录入时检索感染设备的恶意软件类型 。 这里涉及一个 4 级分类问题: 勒索软件、 rootkit、 DDoS 和良性 。 所有的模型对于这个问题都是非常有效的(> 98% 的准确率), 显然混淆不妨碍类型分类 。

文章图片

可以观察到 , CNN (99.82%)比 MLP、 NB 和 SVM 略准确一些 。 图 5(a)中显示了每个执行的二进制混淆矩阵的预测类 (预测标签) 。 颜色越深 , 正确预测的标签比例越高 。 良性的 rootkit 类与任何其他类之间没有混淆 , 双向的 DDos 和勒索软件之间有一点混淆 。 混淆矩阵如图 5(b) 所示 , 它表明大部分类型都可被正确分类 , 并且混淆不会妨碍分类 。 图 5(c)显示出对于每种混淆技术 , CNN 都能预测正确的分类标签 。

该研究表明 , 通过使用简单的神经网络模型 , 可以通过仅观察其 EM 辐射来了解受监控设备的状态 , 并且可以确定攻击树莓派(运行 Linux OS)的恶意软件类型 , 在测试数据集上准确率达 99.89% 。 此外 , 该研究还证明软件混淆技术不会妨碍其分类方法 。 这项工作开启了通过电磁辐射进行行为分析的新方向 。

参考链接:

【我的杀毒软件直接扫描电磁波,查木马准确率99.82%】https://gizmodo.com/raspberry-pi-can-detect-malware-by-scanning-for-electro-1848339130

特别声明:本站内容均来自网友提供或互联网,仅供参考,请勿用于商业和其他非法用途。如果侵犯了您的权益请与我们联系,我们将在24小时内删除。