机器之心报道

编辑:蛋酱、小舟

我们总是说 , 物联网设备的网络安全难以保证 , 现在有人用「降维打击」的办法作了安排 。物联网 (IoT) 是由数量和复杂性呈指数增长的设备组成的 , 在使用大量定制的固件和硬件的同时 , 制造者却很难全面地考虑到安全问题 , 这使 IoT 很容易成为网络犯罪的目标 , 尤其是那些恶意软件攻击 。

当前 , 世界上的许多大型企业都在努力应对日益广泛和复杂的恶意软件攻击 。 但一种有趣的新恶意软件检测技术 , 可以帮助企业在不需要任何软件的情况下铲除这些威胁 。

来自法国计算机科学与随机系统研究所的研究团队创建了一个以树莓派为中心的反恶意软件系统 , 该系统可以扫描设备中的电磁波来检测恶意软件 。

文章图片

论文链接:https://hal.archives-ouvertes.fr/hal-03374399/document

该安全设备使用示波器 (Picoscope 6407) 和连接到 Raspberry Pi 2B 的 H-Field 探头来检测受到攻击的计算机发出的特定电磁波中的异常情况 。 研究人员称使用了这种技术「获得有关恶意软件类型和身份的准确信息 。 」然后 , 检测系统依靠卷积神经网络 (CNN) 来确定收集的数据是否表明存在威胁 。

凭借这种技术 , 研究人员声称他们可以记录被真正恶意软件样本感染的物联网设备的 100000 条测量轨迹 , 并以高达 99.82% 的准确率预测了三种通用和一种良性恶意软件的类别 。

最重要的是 , 这种检测技术并不需要任何软件 , 正在被扫描的设备也不需要以任何方式进行操作 。 因此 , 攻击方尝试使用混淆技术隐藏恶意代码是不可行的 。

「我们的方法不需要对目标设备进行任何修改 。 因此 , 它可以独立于可用资源进行部署 , 而无需任何开销 。 此外 , 这种方法的优点在于 , 恶意软件作者几乎无法检测和规避它 。 」研究人员在论文中写道 。

该系统仅为研究目的而设计的 , 而不是作为商业产品发布 , 它可能会激发更多安全团队研究使用电磁波检测恶意软件的新方式 。 研究目前处于早期阶段 , 神经网络需要进一步训练才能有实际用途 。

一定意义上说 , 这种系统也是一种保护设备的独特方法 , 它使恶意软件的作者难以隐藏代码 , 但该技术远未向公众提供 。

从树莓派的价格上考虑 , 这可能是一种检测恶意软件的低成本方法 , 而其他电磁波扫描设备的成本高达数千美元 。 尽管存在局限性 , 但从另一个角度看 , 这种简洁的设置有朝一日也许能帮助设备免受大型攻击 。

研究细节

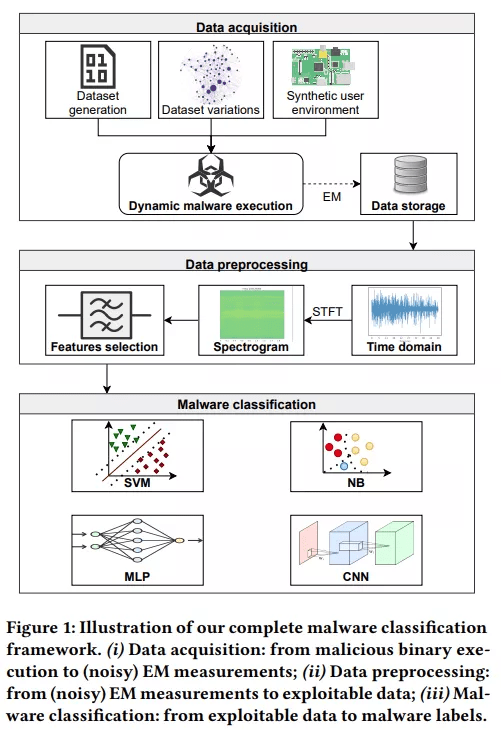

团队提出了一个恶意软件的分类框架 , 该框架以可执行文件作为输入 , 仅依靠电磁波侧信道信息输出其预测标签 。

图 1 展示了该工作流:首先 , 研究者定义了威胁模型 , 当恶意软件在目标设备上运行时 , 收集电磁波发射信息 。 他们搭建了一个基础设施 , 能够运行恶意软件与一个现实的用户环境 , 同时防止感染主机控制器系统 。 然后 , 由于采集的数据非常嘈杂 , 需要进行预处理步骤来隔离相关的信息信号 。 最后 , 使用这个输出 , 研究者训练了神经网络模型和机器学习算法 , 以便分类恶意软件类型、二进制文件、混淆方法 , 并检测一个可执行文件是否打包 。

文章图片

实验及结果

该研究实验的第一步是数据采集 。

首先目标设备的选择对于 EM 侧信道分析至关重要 。 研究者确立了三个主要要求:

特别声明:本站内容均来自网友提供或互联网,仅供参考,请勿用于商业和其他非法用途。如果侵犯了您的权益请与我们联系,我们将在24小时内删除。