尽管十分可疑 , 但未接受过反钓鱼演练 , 意识防护低的用户无法察觉 , 仍会有用户如实进行回复 。

此钓鱼邮件还呈现出以下特点:

(1)攻击者使用的发信人与最后需要用户回复的邮箱明显不一致 。

发件人为admin的伪造用户 , 无法正常用于邮件交互 。 而最后需要用户回复的邮箱则为foxmail个人邮箱 , 用于搜集信息 。 攻击者使用这类免费的个人邮箱 , 会导致溯源工作难度增大 。

(2)根据邮件内容 , 它规避了反钓鱼常用的URL链接检查和附件代码检查 , 仅使用文本进行钓鱼 , 增加了反钓鱼的检测难度 。

(3)基于以上两点可以判断 , 攻击者使用特制的纯文本邮件用于诱导用户回复 , 反钓鱼只能通过文本指纹技术去检测 , 若再次收到此类钓鱼邮件 , 可反馈给反钓鱼厂商 , 用于提升钓鱼邮件文本指纹库的数据质量 。

四、Q4深度溯源案例

1. 概述

Q4季度 , 中睿天下通过睿眼分析监控到新型绕过钓鱼邮件 , 通过云检测平台不完全统计 , 在各大基础设施单位共发起过万次该邮件的url检测请求 , 目前还在持续增加中 。

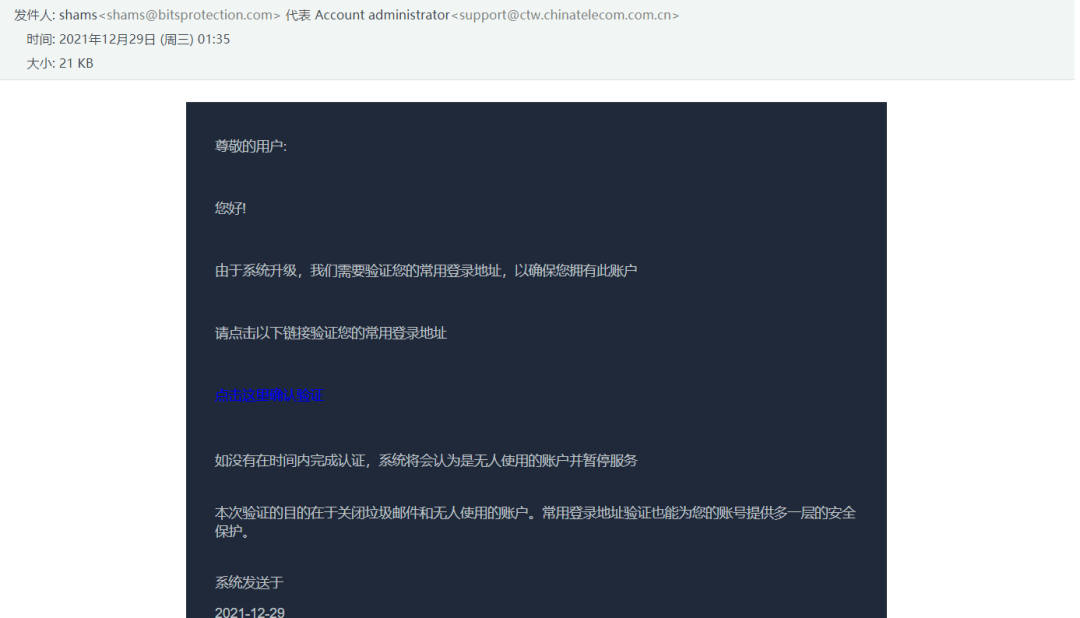

此邮件通过登录已失陷的账户 , 伪造From字段为电信的通知账户 , 让收件人以为该邮件是来自电信发送的验证账户的通知邮件 , 以此来诱骗收件人点击正文中的钓鱼链接 , 正文通过文本混淆的方式来绕过网关的检测 。

链接访问后会获取当前用户的IP地址 , 攻击者以此来判断邮箱是否存活 。 钓鱼链接为安全系统的登录页面 , 诱使用户输入账户密码以及经常登录地点 。

文章图片

2. 攻击手法分析

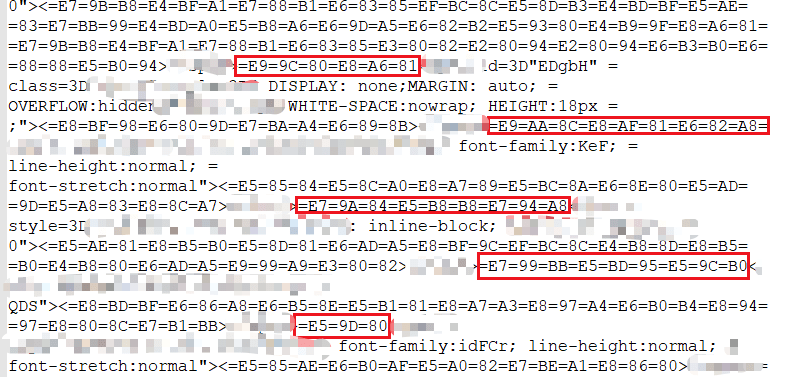

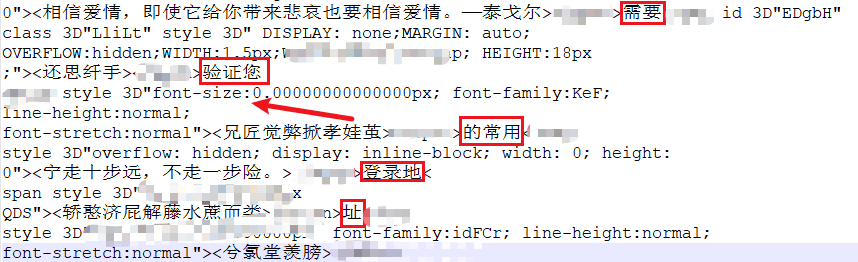

该攻击手法通过在正文中插入大量的混淆字体 , 并且通过将混淆字体大小font-size设置为0 , 使网关等设备能识别 , 邮件正文不显示 , 且只有通过十六进制转文本字符串才能还原邮件正文 , 目前能绕过市面上大部分邮件网关 。

编辑

文章图片

十六进制源码分析

将=符号去掉后即可转换

文章图片

转换为文本结果

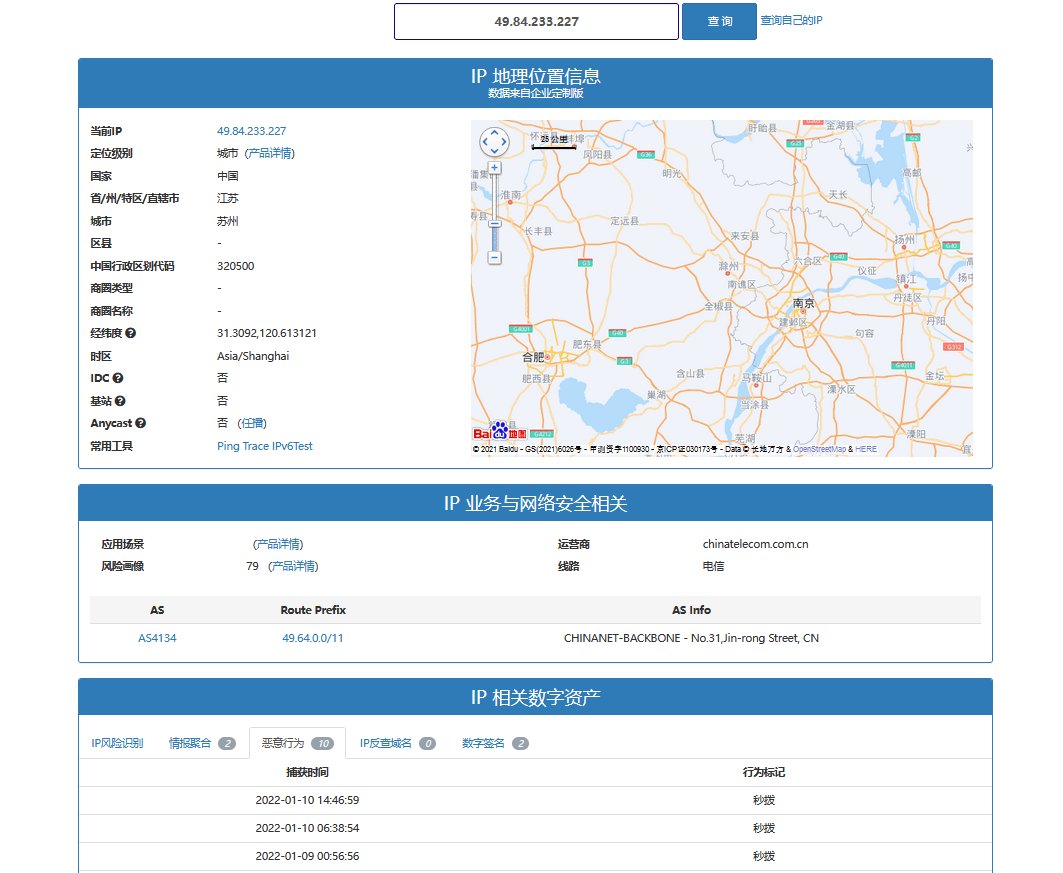

3. 邮件发件IP分析

对多封恶意邮件源码分析 , 发现多个发件IP为49.85.233.229、49.84.233.227、221.225.117.169 , 180.107.4.66对以上IP进行分析发现均为代理秒拨 , 判断该组织使用代理池对多个单位批量发送钓鱼邮件 。

文章图片

IP分析结果

4. 钓鱼网址分析

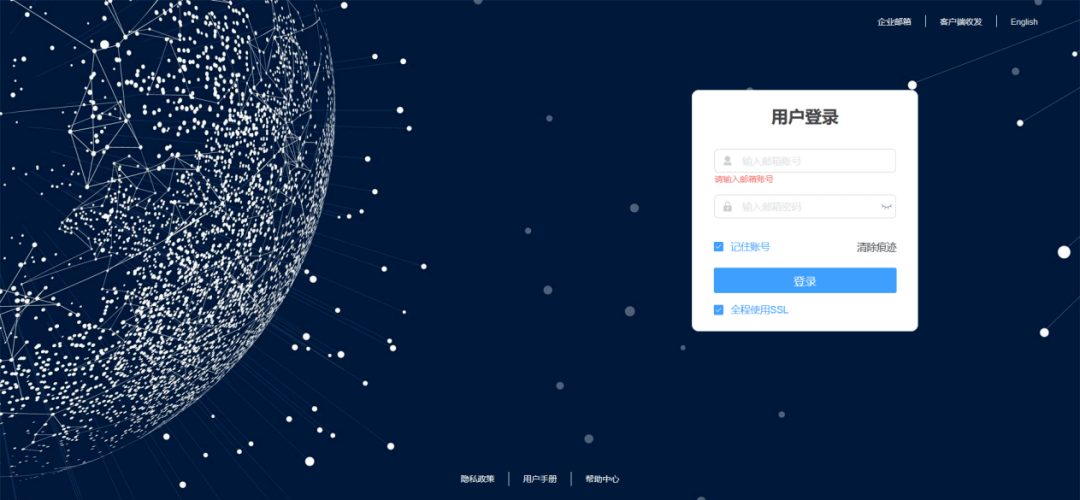

通过用户点击正文的确认链接 , 跳转到网址[www.mailsystemsafe.com] , 该网址为钓鱼网站 , 模仿安全系统登录页面 。

主要目的诱骗用户的账户密码 , 目前该组织所有钓鱼网址反查IP均为43.155.117.247 , 154.23.134.86 , 钓鱼网址为www.mailsystemsecure.com、www.mailsystemsafe.com 。

该组织一个域名只使用1-2天就更换 , 难以通过威胁情报分析url 。

文章图片

网址页面

5. 分析结果

该攻击邮件正文进行混淆 , 域名更换较为频繁 , 绕过方式新颖 。

邮件头分析发件IP均为国内江苏省IP , ipip打上的标签均为代理秒拨 , 钓鱼域名为godaddy购买 , 前期钓鱼域名绑定IP为43.155.117.247 , 腾讯云的VPS;近期发现钓鱼域名绑定IP为154.23.134.86 , Cogent的VPS 。

特别声明:本站内容均来自网友提供或互联网,仅供参考,请勿用于商业和其他非法用途。如果侵犯了您的权益请与我们联系,我们将在24小时内删除。