每经采访人员:朱成祥 每经编辑:梁枭,孙志成

“生活不如意” , 程序员“删库跑路”;几行代码 , 上市公司二十多亿市值蒸发 。 这不是小说 , 而是远程办公环境下 , IT运维人员给公司带来真真切切的损失 。

疫情之后 , “远程办公”在全球爆发式增长 , 许许多多的传统企业也开始了数字化转型 。 同时 , “远程办公”也给企业管理带来了新的挑战 , 即如何把数字安全握在自己手中 。 在企业数字化转型大背景下 , 数据库、数据资产的重要性愈发明显 。 因此 , 就重要性来说 , 如今IT运维人员已堪比掌握公司资金流的财务人员 。

对于握住“数据命脉”的IT运维人员 , 公司又应该怎样有效约束呢?堡垒机便是方法之一 。

文章图片

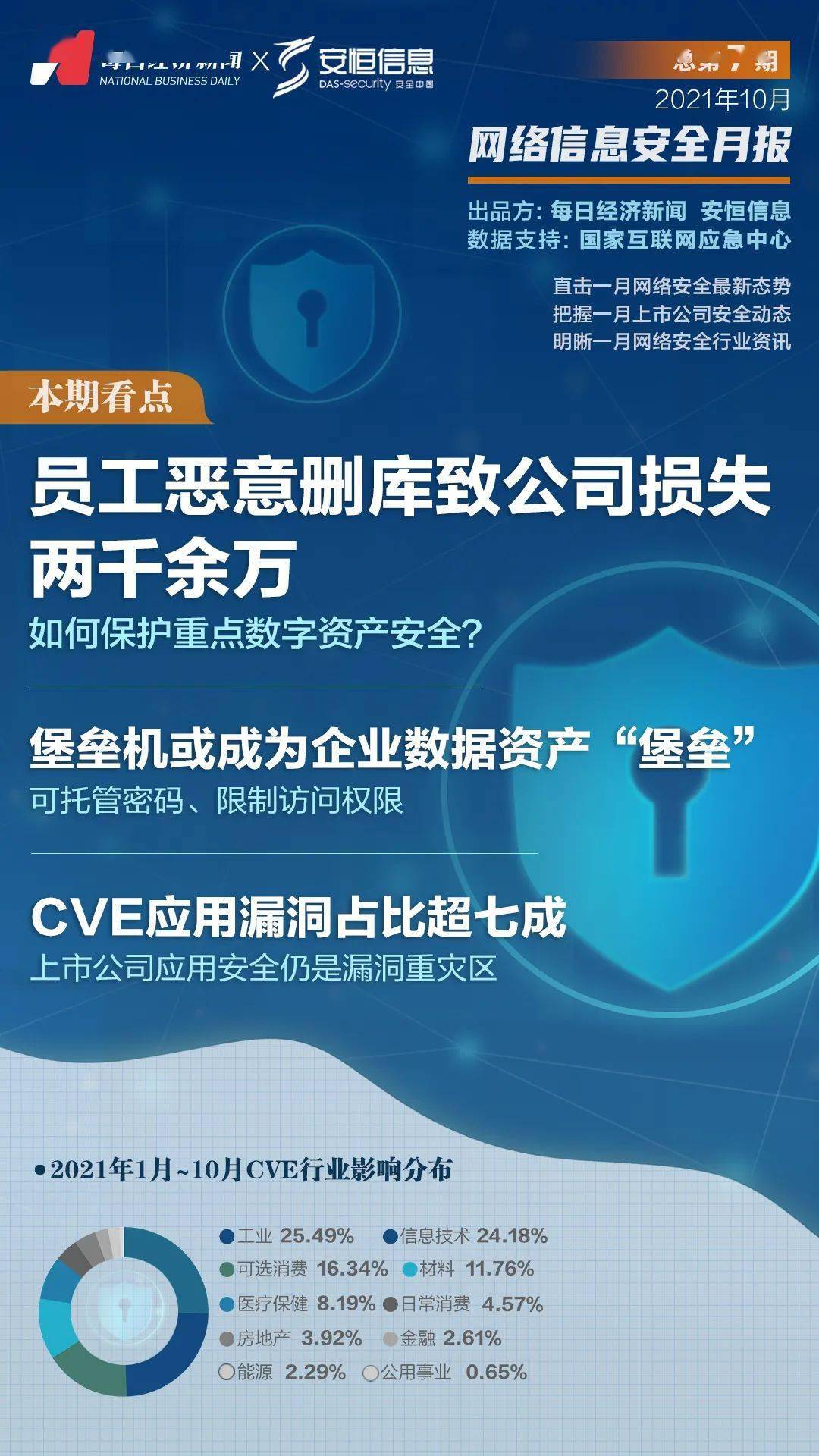

“数据命脉”的重要性:员工恶意“删库”致2260万损失

对于任何一个企业而言 , 数据安全的重要性不言而喻 。 然而当真正遭遇程序员“删库跑路”这种恶性事件时 , 有些企业的应对仍然是手忙脚乱 。

2020年2月23日 , 港股上市公司微盟集团(2013 , HK)一位IT运维员工贺某因“生活不如意、无力偿还网贷”等原因 , 在其个人住所通过电脑连接公司虚拟专用网络、登陆公司服务器后执行删除任务 , 4分钟便将微盟服务器内数据全部删除 。

“删库”的后果是 , 300余万用户无法正常使用微盟SaaS产品 , 故障时间长达8天14个小时 。 截至2020年4月30日 , 造成微盟支付恢复数据服务费、商户赔付费及员工加班报酬等经济损失共计2260余万元 。

贺某是恶意“删库” , 给公司带来巨额损失 。 但IT运维人员为了方便工作的无心之举 , 也可能严重干扰公司正常经营 。 2018年12月 , Z医院发现门诊缴费和叫号都出了问题 , 进入数据库后发现“一条命令”不属于正常语句 , 该命令导致医院HIS系统内挂号信息表被锁定 。

该医院HIS系统由北京某公司运营维护 , 该命令来自这家公司员工夏某某 。 事后查清 , 夏某某并非有意为之 , 而是为了方便工作 , 私自记录了HIS系统账号密码 。 其后 , 又在未经授权或许可的情况下 , 私自编写了“数据库性能观测程序”和锁表语句 , 并利用账号密码将该程序私自连接到Z医院HIS数据库 , 从而导致上述情况 。

该事件暴露了两个问题 , 一是授权问题 , 北京某公司在网络层面、权限层面都没有做限制 , 导致夏某某可以随意地连接客户的数据库 。 其次数据库密码没有进行针对性保管、并且没有定期改密机制 , 夏某某可以轻松得到密码 , 从而拿到打开数据库的“钥匙” 。

保护数据资产可配备堡垒机

不管是微盟事件 , 还是Z医院事件 , 运维人员均可以轻松访问重要资源所在的资产 。 而如果配备安全性能较完善的堡垒机 , 则可以从源头上解决这一问题 。

手机厂商A公司“优购码”被运维人员盗取就相当具有代表性 。 A公司运维人员聂某在未经公司授权批准的情况下 , 从数据库中提取以加密文本数据形式的“优购码” , 并使用在工作中从研发部门一同事处获得的解密软件解密成“优购码”明文后 , 利用“优购码”的优惠信息低价购买A公司手机产品 , 然后通过闲鱼、微信等软件将全新未拆封手机加价转卖获利 。

可以看出 , 在此过程中聂某没有遇到授权问题 , 密码问题也被从同事处获得解密软件而破解 。 而使用了堡垒机 , 聂某压根就没有权限去访问服务器、数据库 , 即控制他访问 。 此外 , 即使聂某取得了权限 , 也限制他进行上传下载 。 即堡垒机就像一道检测门 , 危险的物品带不进来 , 公司的核心数据资产、机密信息也带不出去 。

特别声明:本站内容均来自网友提供或互联网,仅供参考,请勿用于商业和其他非法用途。如果侵犯了您的权益请与我们联系,我们将在24小时内删除。